Takéto hrozby majú mnoho podôb a neustále sa vyvíjajú – od napodobenín aplikácií na výmenu správ cez nástroje na zjednodušenie vytvárania marketingových podvodov až po malvér využívajúci popularitu herných aplikácií.

V nasledujúcom článku sa dozviete o nedávnych škodlivých mobilných kampaniach objavených výskumníkmi spoločnosti ESET, ktoré sa zameriavajú na operačný systém Android, a o tom, ako takéto hrozby vyzerajú.

Ak chcete chrániť svoje zariadenie pred podobnými útokmi, vyskúšajte ESET Mobile Security.

Špionážna kampaň StrongPity

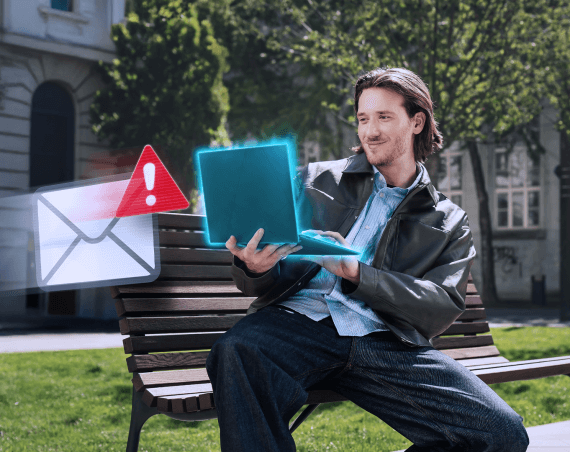

Začiatkom roka 2023 výskumníci spoločnosti ESET uverejnili článok o malvérovej kampani StrongPity, ktorá šírila trojanizovanú verziu veľmi populárnej aplikácie Telegramu pre Android. Bola prezentovaná ako jediná aplikácia služby na videočety s názvom Shagle – tá však nemá žiadnu oficiálnu aplikáciu. Táto napodobenina bola následne šírená z podvodnej webovej stránky vydávajúcej sa za Shagle.

Obrázok 1. Porovnanie legitímnej webovej stránky vľavo a napodobeniny vpravo

Zločinci využili popularitu služby Shagle, ktorá má 2,5 milióna aktívnych používateľov, na šírenie tohto malvéru a jeho rozmanitých spyvérových funkcií – vrátane 11 z nich určených na nahrávanie hovorov, zhromažďovanie SMS správ, protokolov hovorov či zoznamov kontaktov. Ak obeť udelí škodlivej aplikácii StrongPity prístup k službám zjednodušenia ovládania na svojom zariadení, aplikácia môže monitorovať aj prichádzajúce upozornenia a zachytávať komunikáciu zo 17 aplikácií, ako sú Viber, Skype, Gmail, Messenger alebo Tinder.

Kampaň skupiny Transparent Tribe

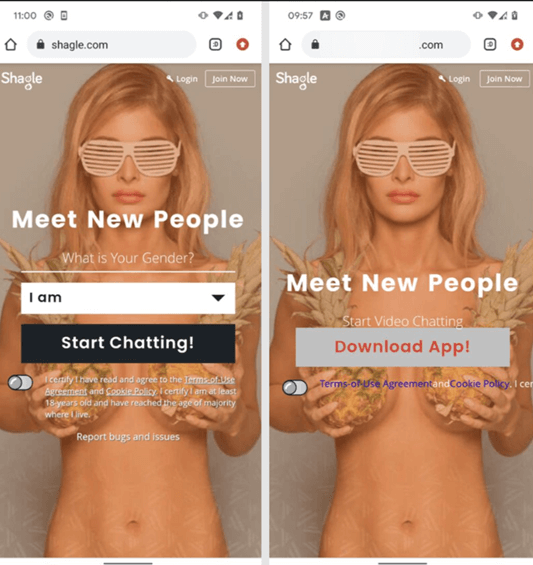

V marci 2023 výskumníci spoločnosti ESET uverejnili článok o kybernetickej špionážnej kampani, ktorá šírila backdoory CapraRAT prostredníctvom trojanizovaných a údajne bezpečných aplikácií na výmenu správ pre Android; aplikácie tiež pristupovali k citlivým informáciám a odstraňovali ich. Obete sa pravdepodobne stali terčom romantického podvodu, keď ich útočníci najskôr kontaktovali na jednej platforme a potom ich presvedčili, aby prešli na „bezpečnejšie“ aplikácie, ktoré si mali nainštalovať.

Obrázok 2. Distribučná webová stránka backdoorov CapraRAT, ktorá sa vydáva za MeetUp

Po prihlásení obete do aplikácie začne CapraRAT komunikovať so serverom, ktorý prevádzkuje kybernetický zločinec, a odosielať naň základné informácie o zariadení, pričom čaká na príkazy, ktoré má spustiť. Na základe týchto príkazov dokáže CapraRAT kradnúť protokoly hovorov, zoznamy kontaktov, SMS správy, nahrané hovory či nahrané okolité zvuky a dokonca vytvárať snímky obrazovky alebo fotografie.

Môže tiež dostávať príkazy na sťahovanie súborov, spúšťať akékoľvek nainštalované aplikácie, ukončiť spustené aplikácie, uskutočňovať hovory, odosielať SMS správy, zachytávať prijaté SMS správy, ako aj sťahovať aktualizácie a žiadať obeť o ich inštaláciu.

(Ne)súkromné vymieňanie správ

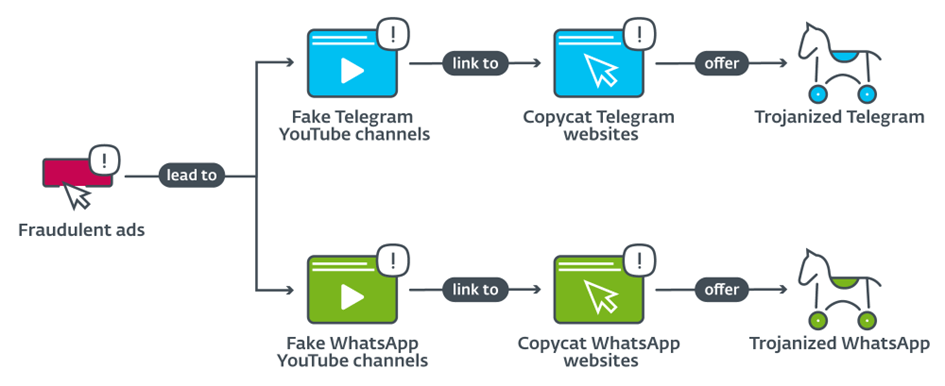

Začiatkom roka 2023 výskumníci spoločnosti ESET objavili desiatky napodobenín webových stránok Telegramu a WhatsAppu zameraných najmä na používateľov systémov Android a Windows s trojanizovanými verziami aplikácií na okamžitú výmenu správ.

Obrázok 3. Diagram distribúcie trojanizovaných aplikácií na výmenu správ

Väčšina škodlivých aplikácií identifikovaných výskumníkmi spoločnosti ESET sú clippery, teda typ malvéru, ktorý kradne alebo upravuje obsah schránky. Niektoré z týchto aplikácií používajú optické rozpoznávanie znakov (OCR) na odhaľovanie textu zo snímok obrazovky uložených v napadnutých zariadeniach. Všetky sa snažili získať finančné prostriedky obetí v kryptomenách, pričom viaceré z nich sa zamerali na kryptomenové peňaženky.

Spyvér Android Gravity RAT

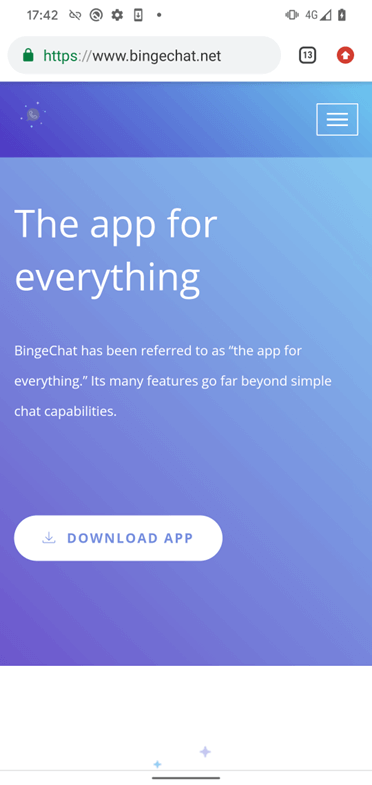

V júni 2023 výskumníci spoločnosti ESET publikovali výskum na tému spyvéru Android GravityRAT. Tento malvér bol distribuovaný prostredníctvom škodlivých, ale funkčných aplikácií na výmenu správ BingeChat a Chatico, ktoré boli založené na aplikácii OMEMO Instant Messenger.

Obrázok 4. Distribučná webová stránka škodlivej aplikácie na výmenu správ BingeChat

Tento spyvér dokáže kradnúť protokoly hovorov, zoznamy kontaktov, SMS správy, polohu zariadenia, základné informácie o zariadení a súbory so špecifickými príponami ako jpg, PNG, txt, pdf a podobne. GravityRAT môže tiež pristupovať k zálohám aplikácie WhatsApp a odcudziť ich, ako aj prijímať príkazy na vymazávanie súborov.

SpinOk

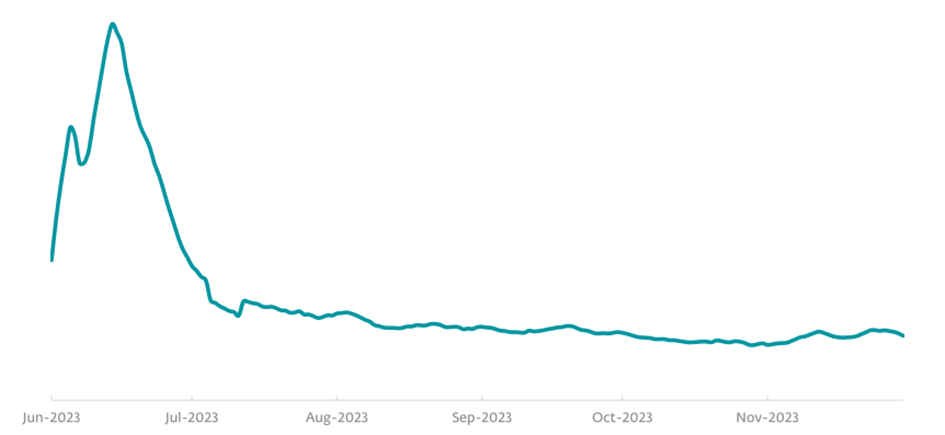

V druhej polovici roka 2023 telemetria spoločnosti ESET zaznamenala 89 % nárast v počte detekcií malvéru na Androide, a to najmä z dôvodu používania marketingového SDK nástroja, ktorý ESET identifikoval ako spyvér SpinOk. Tento nástroj bol ponúkaný ako herná platforma a využitý v mnohých legálnych aplikáciách pre Android vrátane tých, ktoré sú dostupné na oficiálnych trhoviskách s aplikáciami.

Obrázok 5. Trend detekcie spyvéru SpinOk na Androide v druhom polroku 2023, sedemdňový kĺzavý priemer

Po nainštalovaní aplikácie so SpinOK tento nástroj funguje ako spyvér, ktorý sa pripája k C&C serveru útočníka a kradne zo zariadenia celý rad údajov vrátane potenciálne citlivého obsahu schránky (krátkodobého úložiska).

Telekopye

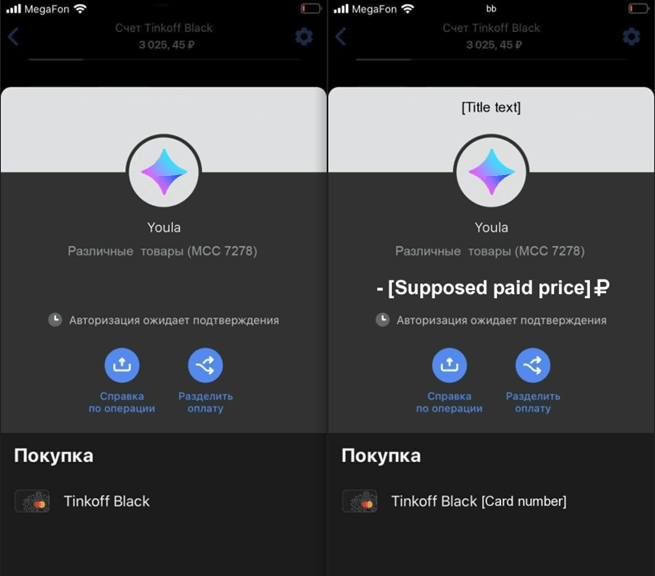

V roku 2023 výskumníci spoločnosti ESET objavili zdrojový kód súboru nástrojov, ktorý pomáha dobre organizovaným skupinám podvodníkov vykonávať podvody s online nákupmi bez toho, aby boli obzvlášť zbehlí v IT sfére. Súbor nástrojov, ktorý výskumníci spoločnosti ESET nazvali Telekopye, vytvára phishingové webové stránky z preddefinovaných šablón, generuje podvodné e-maily a SMS správy a odosiela ich vybraným používateľom.

Obrázok 6. Vygenerovaná falošná snímka obrazovky (šablóna vľavo, šablóna vyplnená vzorovým textom vpravo)

Útočníci si najprv nájdu svoje obete a potom sa snažia získať ich dôveru, aby naleteli na podvod s nákupom, predajom alebo vrátením peňazí. Keď si útočníci myslia, že im obeť dostatočne dôveruje, pomocou Telekopye vytvoria podvodnú webovú stránku z vopred pripravenej šablóny a potom jej pošlú URL adresu. Útočníci napríklad nalákajú obeť na kúpu neexistujúceho tovaru a potom jej pošlú odkaz na phishingovú webovú stránku, ktorá sa podobá platobnej stránke legitímneho internetového trhoviska, na ktorej je tento tovar predávaný.

Keď obeť na tejto stránke zadá údaje o karte, útočníci ich použijú na krádež peňazí.

Kamran

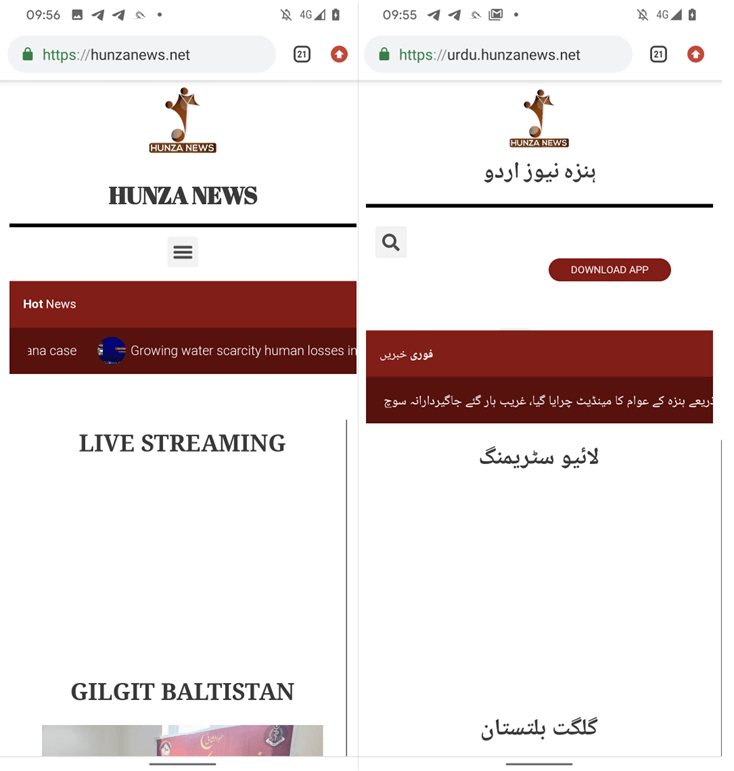

Koncom roka 2023 výskumníci spoločnosti ESET identifikovali možný útok uplatňujúci techniku Watering Hole na regionálnej spravodajskej stránke, ktorá prináša správy o spornom regióne Gilgit-Baltistan spravovanom Pakistanom. Po otvorení na mobilnom zariadení ponúkala urdská verzia webovej stránky Hunza News čitateľom možnosť stiahnuť si priamo z webovej stránky aplikáciu Hunza News pre systém Android, ktorá však obsahovala škodlivé špionážne funkcie.

Spyvér Kamran zobrazoval obsah webovej stránky Hunza News s vlastným škodlivým kódom. Po spustení Kamran vyzve používateľa, aby udelil povolenia na prístup k rôznym údajom uloženým v zariadení obete. Následne dokáže automaticky zhromažďovať citlivé údaje používateľa vrátane SMS správ, zoznamu kontaktov, protokolov hovorov, udalostí kalendára, polohy zariadenia, zoznamu nainštalovaných aplikácií, prijatých SMS správ, informácií o zariadení a obrázkov.

Obrázok 7. Anglická verzia (vľavo) a urdská verzia (vpravo) Hunza News na mobilnom zariadení

EvilVideo

Výskumníci spoločnosti ESET objavili zero‑day exploit zameraný na Telegram pre Android, ktorý bol v príspevku na nelegálnom fóre zo 6. júna 2024 ponúknutý na predaj za bližšie nešpecifikovanú cenu. Prostredníctvom exploitu na zneužitie softvérovej zraniteľnosti, ktorý výskumníci nazvali EvilVideo, mohli útočníci zdieľať škodlivý obsah na Androide cez kanály, skupiny a čety na Telegrame v podobe multimediálnych súborov. Tento exploit funguje len na Telegrame pre Android vo verziách 10.14.4 a starších. Po tom, čo výskumníci spoločnosti ESET oslovili Telegram, problém bol odstránený.

Exploit sa pravdepodobne opiera o to, že útočník dokáže vytvoriť škodlivý obsah, ktorý zobrazí Android aplikáciu ako multimediálny súbor. Po zdieľaní v čete sa obsah zobrazí ako 30-sekundové video. Keďže mediálne súbory prijaté cez Telegram sú predvolene nastavené na automatické sťahovanie, znamená to, že používatelia, ktorí majú túto možnosť zapnutú, si po otvorení danej konverzácie ihneď stiahnu škodlivý obsah. Toto nastavenie je možné vypnúť manuálne; v takom prípade sa dá obsah stiahnuť ťuknutím na tlačidlo sťahovania v ľavom hornom rohu zdieľaného „videa“.

Hrozby zamerané na hráčov hry Hamster Kombat

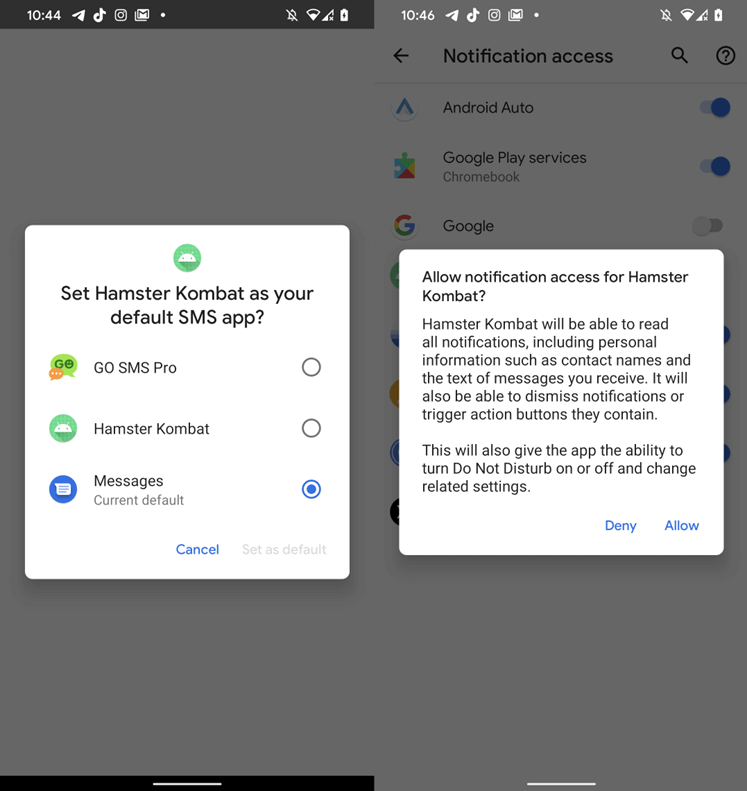

V polovici roka 2024 výskumníci spoločnosti ESET objavili a analyzovali dve hrozby zneužívajúce úspech hry Hamster Kombat, klikacej hry na Telegrame, v ktorej hráči získavajú fiktívnu menu plnením jednoduchých úloh a podnetov na každodenné prihlasovanie sa do hry.

Prvou hrozbou je falošná, nefunkčná a škodlivá aplikácia pripomínajúca aplikáciu Hamster Kombat, ktorá obsahuje spyvér Ratel Android schopný kradnúť notifikácie a odosielať SMS správy. Prevádzkovatelia malvéru využívajú túto funkciu na platenie za predplatné a služby z prostriedkov obete bez toho, aby si to všimla.

Obrázok 8. Škodlivé žiadosti o prístup pre hru Hamster Kombat

Druhou hrozbou je súbor falošných webových stránok, ktoré imitujú obchody s aplikáciami a tvrdia, že je na nich k dispozícii na stiahnutie hra Hamster Kombat. Ťuknutím na tlačidlá inštalácie či otvorenia sa však používateľ dostane len k neželaným reklamám.

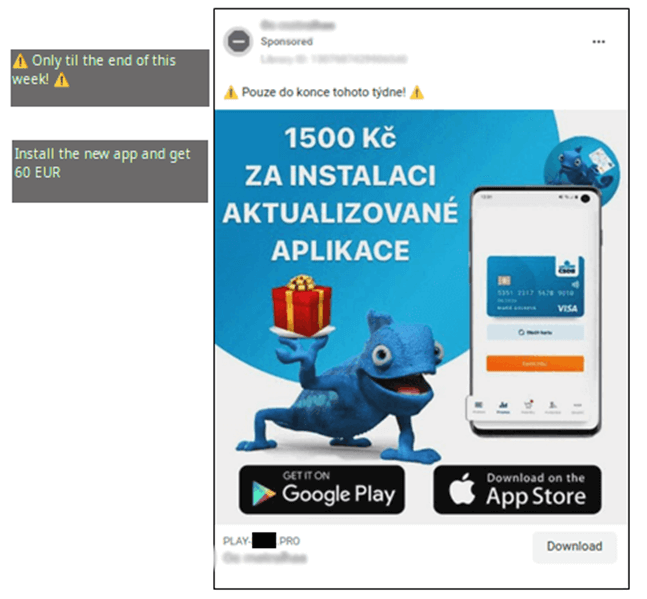

Phishing v PWA aplikáciách

V polovici roka 2024 výskumníci spoločnosti ESET uverejnili článok o nezvyčajnom type phishingovej kampane zameranej na mobilných používateľov, ktorí sú klientmi známej českej banky. Táto technika zneužíva progresívne webové aplikácie (PWA), ktoré umožňujú inštaláciu phishingovej aplikácie z webovej lokality tretej strany bez toho, aby používateľ musel povoliť inštaláciu aplikácií tretích strán.

Prvotné zdroje tejto kampane zahŕňali automatizované hlasové hovory, SMS správy a škodlivé reklamy na sociálnych sieťach, ktoré nabádali obete, aby otvorili podvodnú URL adresu vedúcu na falošnú stránku obchodu Google Play s danou bankovou aplikáciou alebo priamo na napodobeninu webovej stránky aplikácie.

Obrázok 9. Príklad škodlivej reklamy používanej v týchto kampaniach

Po návšteve podvodných webových stránok sa používateľom Androidu zobrazila automaticky otváraná reklama, ktorá ich lákala na inštaláciu škodlivej aplikácie pripomínajúcej legitímny bankový softvér. Aplikácia bola v skutočnosti vytvorená pomocou technológie WebAPK umožňujúcej tvorbu webových aplikácií, ktoré možno inštalovať do Android zariadení ako legitímny a natívny softvér. Ľudia si tak inštalovali aplikácie PWA na domovskú obrazovku Android zariadení bez toho, aby použili obchod Google Play.

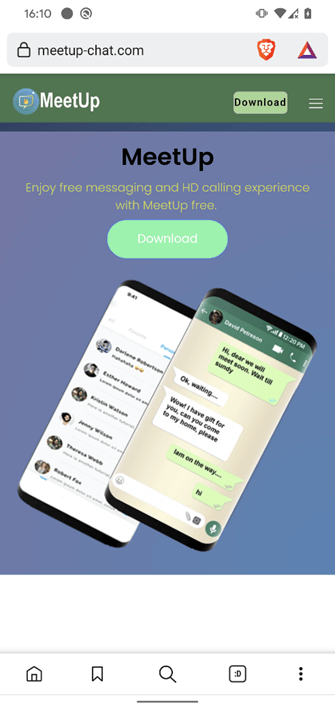

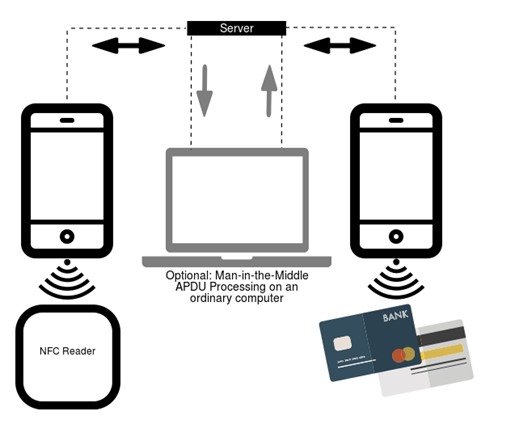

NGate

Počas monitorovania škodlivej kampane zneužívajúcej aplikáciu PWA na krádež prihlasovacích údajov do online bankovníctva od cieľov v Česku výskumníci spoločnosti ESET odhalili nový útok, ktorý súvisí s vyššie spomínanou kampaňou. V auguste 2024 spoločnosť ESET uverejnila príspevok o rovnakej zločineckej skupine, ktorá zdokonalila svoje techniky tak, aby dokázala vykonávať neoprávnené výbery z bankomatov so zameraním na bankové účty klientov troch českých bánk.

Obrázok 10. Architektúra NFCGate (zdroj: https://github.com/nfcgate/nfcgate/wiki)

Kybernetickí zločinci najprv oklamali obete, že komunikujú so svojou bankou, a potom ich naviedli na stiahnutie a inštaláciu falošnej bankovej aplikácie s jedinečným malvérom, ktorý ESET pomenoval NGate. Škodlivý softvér potom pomocou NGate klonoval údaje z platobných kariet obetí zneužitím technológie NFC a odosielal ich do zariadenia útočníka. Zariadenie následne dokázalo napodobniť pôvodnú kartu a vyberať peniaze z bankomatu.

Nomani

V roku 2024 sociálne siete zažili záplavu nových podvodných reklám propagujúcich „tajné“ investičné príležitosti, zázračné výživové doplnky či právnu pomoc.

Aby tieto ponuky vyzerali dôveryhodne, útočníci zneužívajú značky miestnych a svetových firiem alebo používajú deepfake videá generované umelou inteligenciou, v ktorých vystupujú známe osobnosti, čo má zdanlivo zaručovať legitímnosť inzerovaných produktov. Hlavným cieľom podvodníkov je naviesť obete na phishingové webové stránky a formuláre, ktoré zhromažďujú ich osobné údaje.

Ghost Tap

Krátko po tom, čo výskumníci spoločnosti ESET objavili novú metódu útoku – NGate kradnúci údaje z platobných kariet obetí zneužitím technológie NFC, kybernetickí zločinci túto techniku vylepšili.

Podvodníci pomocou rôznych phishingových trikov presviedčajú obete, aby im prezradili údaje o platobnej karte spolu s jednorazovým kódom na pridanie karty do digitálnej peňaženky. Potom útočníci zaregistrujú ukradnuté údaje do vlastných peňaženiek Apple alebo Google, prenesú tieto načítané peňaženky do iných zariadení a môžu vykonávať podvodné bezkontaktné platby kdekoľvek na svete.

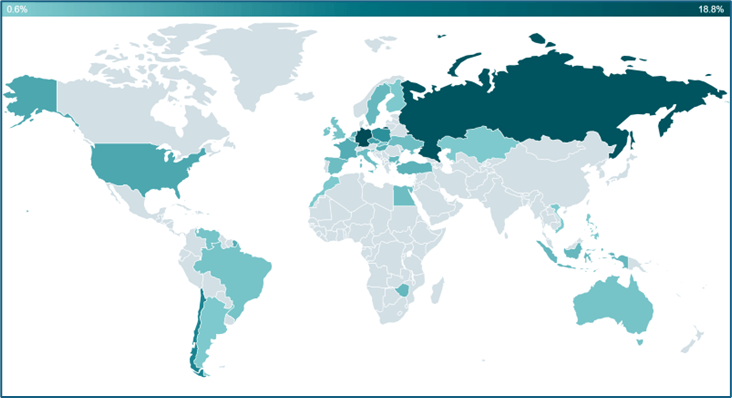

Obrázok 11. Geografická distribúcia malvéru a podvodov súvisiacich s NFC na systéme Android v prvom polroku 2025

Záver

Z týchto prípadov vyplývajú dve hlavné myšlienky:

Po prvé, niektoré z týchto kybernetických útokov a podvodov možno odhaliť hneď, ak im používatelia venujú dostatočnú pozornosť a majú určité znalosti o zabezpečení. Články o výskumoch, ako napríklad tie, ktoré sme spomenuli, môžu slúžiť ako cenné zdroje. Používatelia Androidu, ktorí sa pravidelne informujú o nových malvérových hrozbách a podvodoch, zvyšujú svoje šance na odhalenie rizík a môžu sa lepšie chrániť pred budúcimi online hrozbami.

Po druhé, niektoré škodlivé kampane sú sofistikovanejšie a je náročné ich odhaliť. Kybernetickí zločinci sa navyše často zameriavajú na zraniteľné skupiny vrátane detí a starších ľudí, ktorí nemusia byť úplne pripravení čeliť takýmto nebezpečenstvám. V každom prípade je vždy dobré mať spoľahlivé bezpečnostné riešenie, ako je napríklad ESET Mobile Security, ktoré dokáže tieto hrozby odhaliť a neutralizovať – ideálne skôr, než dôjde k poškodeniu zariadenia alebo údajov.

Zostaňte v bezpečí s ESET Mobile Security

ESET Mobile Security dokáže používateľov ochrániť pred širokým spektrom mobilných hrozieb vrátane škodlivých aplikácií (z oficiálnych obchodov s aplikáciami, ako aj od tretích strán), iného malvéru, skrytých hrozieb v súboroch, phishingových odkazov a fyzickej krádeže.

ESET Mobile Security blokuje:

- Trójske kone, ktoré sa maskujú za neškodné aplikácie.

- Spyvér, ktorýtajne monitoruje vašu aktivitu alebo polohu.

- Ransomvér, ktorý blokuje vaše súbory a vyžaduje od vás platbu.

- Advér, ktorý vás otravuje dotieravými vyskakovacími oknami.

- Phishing, smishing a podvodné odkazy pochádzajúce z upozornení a aplikácií sociálnych sietí, ktoré sa snažia ukradnúť vaše citlivé údaje.

- Potenciálne nechcené aplikácie (PUA), ktoré môžu ohroziť vaše súkromie alebo výkon zariadenia.

A je toho viac…

- Funkcia Ochrana platieb

Táto funkcia dodáva aplikáciám, ako je Google Pay alebo aplikácie mobilného bankovníctva, ďalšiu úroveň zabezpečenia. Aktivovaná Ochrana platieb zabraňuje škodlivým aplikáciám čítať, upravovať alebo prekrývať obsah chránených aplikácií, čím napomáha zabrániť pokusom o phishing a krádež údajov.